- Les chercheurs d’ESET ont identifié une campagne active visant les utilisateurs d’Android, menée par le groupe Bahamut.

- L’objectif principal du logiciel espion est d’extraire les données sensibles des victimes, et d’espionner activement leurs applications de messagerie telles que WhatsApp, Facebook Messenger, Signal, Viber et Telegram.

- Des applications VPN légitimes, SoftVPN ou OpenVPN, ont été recompilées avec du code supplémentaire, celui du logiciel espion Bahamut.

- La campagne semble être très ciblée, l’application malveillante demande une clé d’activation pour fonctionner. La clé d’activation et le lien vers le site web sont probablement envoyés à des utilisateurs en particulier.

- ESET a identifié au moins huit versions de ces applications malveillantes, ainsi que des mises à jour disponibles sur le site web de diffusion. ESET pense que la campagne fait l’objet d’une attention active de la part de ses auteurs.

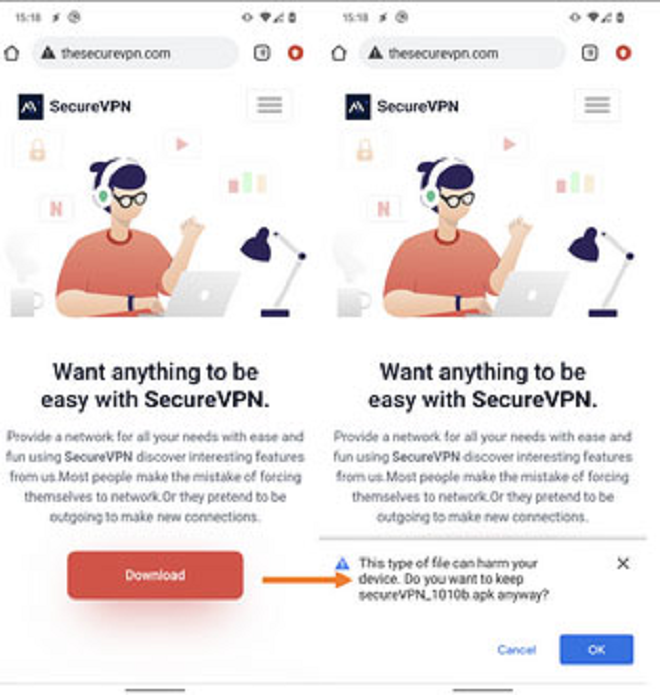

- Les chercheurs d’ESET, 1er éditeur Européen de solutions de sécurité, ont identifié une campagne active ciblant des utilisateurs d’Android, menée par le groupe de Bahamut. Cette campagne est en cours depuis le début de cette année. Les applications espionnes sont diffusées via un faux site web SecureVPN qui ne propose que des applications Android comportant des chevaux de Troie. Ce site web n’a aucun lien avec le logiciel et le service SecureVPN multiplateforme légitime. Les applications malveillantes utilisées pour cette campagne sont capables d’exfiltrer des contacts, des SMS, des appels téléphoniques enregistrés et même des messages échangés lors discussions à partir d’applications telles que WhatsApp, Facebook Messenger, Signal, Viber et Telegram. Les chercheurs d’ESET ont découvert au moins huit versions du logiciel espion Bahamut, ce qui pourrait signifier que la campagne est activement menée par ses auteurs. Les applications malveillantes n’ont jamais été disponibles en téléchargement depuis Google Play.

La Femme ESET) – « L’exfiltration des données se fait via la fonctionnalité d’enregistrement des frappes au clavier du malware, qui détourne les services d’accessibilité. La campagne semble être très ciblée, car nous ne voyons aucun cas dans nos données de télémétrie, » explique Lukáš Štefanko, le chercheur chez ESET qui a découvert et analysé le dangereux malware Android. « L’application demande par ailleurs une clé d’activation pour fonctioner. La clé d’activation et le lien vers le site web sont probablement envoyés à des utilisateurs ciblés, » ajoute M. Štefanko. Cette précaution vise à empêcher l’exécution du malware sur un appareil non ciblé ou lors d’une analyse. ESET Research a déjà noté une mesure de protection similaire dans une autre campagne du groupe Bahamut.

Toutes les données exfiltrées sont stockées dans une base de données locale, puis envoyées au serveur de commande et de contrôle (C&C). La fonctionnalité du logiciel espion Bahamut inclut la possibilité de mettre à jour l’application en recevant un lien vers une nouvelle version depuis le serveur de C&C.

Une fois activé, le logiciel espion Bahamut peut être contrôlé à distance par ses opérateurs et peut exfiltrer différentes données sensibles de l’appareil, telles que les contacts, les SMS, les journaux d’appels, la liste des applications installées, la géolocalisation de l’appareil, les comptes de l’appareil, les informations sur l’appareil (type de connexion Internet, IMEI, IP, numéro de série de la carte SIM), les appels téléphoniques enregistrés et la liste des fichiers sur le stockage externe. En détournant les services d’accessibilité, le malware peut voler les notes de l’application SafeNotes, espionner activement les messages de chat et récupérer les informations sur les appels provenant d’applications de messagerie populaires, telles que imo-International Calls & Chat, Facebook Messenger, Viber, Signal Private Messenger, WhatsApp, Telegram, WeChat et Conion.

Le groupe Bahamut utilise généralement des messages d’hameçonnage ciblé et de fausses applications comme vecteur d’attaque initial, contre des entités et des individus au Moyen-Orient et en Asie du Sud. Il est spécialisé dans le cyberespionnage, et semble être passé maître de l’hameçonnage. ESET Research estime que son objectif est de voler des informations sensibles à ses victimes. Bahamut est également considéré comme un groupe de mercenaires proposant des services de piratage à un large éventail de clients. Ce nom a été donné par le cabinet de journalisme d’investigation Bellingcat. Il est inspiré du nom de l’énorme poisson flottant dans la vaste mer d’Arabie, mentionné dans le Livre des êtres imaginaires écrit par Jorge Luis Borges. Bahamut est fréquemment décrit dans la mythologie arabe comme un poisson d’une taille inimaginable.

Pour plus d’informations techniques sur la dernière campagne du groupe de pirates Bahamut, consultez l’article de blog « Bahamut cybermercenary group targets Android users with fake VPN apps » sur WeLiveSecurity. Suivez l’actualité d’ESET Research sur Twitter.

Le site web de SecureVPN propose une application malveillante en téléchargement.

À propos d’ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.

Pour plus d’informations, consultez www.eset.com/na

et suivez-nous sur LinkedIn, Facebook et Instagram.